|

最近,勒索软件成为了全民热议话题,甚至也可说是全球热议话题。全球共有150多个国家遭到病毒“永恒之蓝”的攻击,校园网、公安网、医疗网等专线专网成为被攻击的主要对象,人们纷纷献计献策,也成功的遏制住了病毒的继续蔓延。其实,勒索软件对于安全圈里的人来说,已经算是一个老生常谈问题。 瑞星安全研究院多年来一直严密跟踪勒索软件、敲诈病毒的情况,下面我们将就勒索软件历史、传播途径、家族种类、受害人群、爆发原因及防护建议等进行全面分析,如果你想全面了解勒索软件,看完这篇就够了。 勒索软件历史 瑞星安全人员介绍,最早的一批勒索软件病毒大概出现在8、9年前,那时候的勒索软件作者还没有现在那么恶毒大胆,勒索的形式还比较温和,主要通过一些虚假的电脑检测软件,提示用户电脑出现了故障或被病毒感染,需要提供赎金才能帮助用户解决问题和清除病毒,期间以FakeAV为主。

随着人们安全意识的提高,这类以欺骗为主的勒索软件逐渐的失去了它的地位,慢慢消失了。伴随而来的是一类locker类型的勒索软件。此类病毒不加密用户的数据,只是锁住用户的设备,阻止对设备的访问,需提供赎金才能帮用户进行解锁。期间以LockScreen 家族占主导地位。由于它不加密用户数据,所以只要清除了病毒就不会给用户造成任何损失。由于这种病毒带来危害都能够很好的被解决,所以该类型的勒索软件也只是昙花一现,很快也消失了。

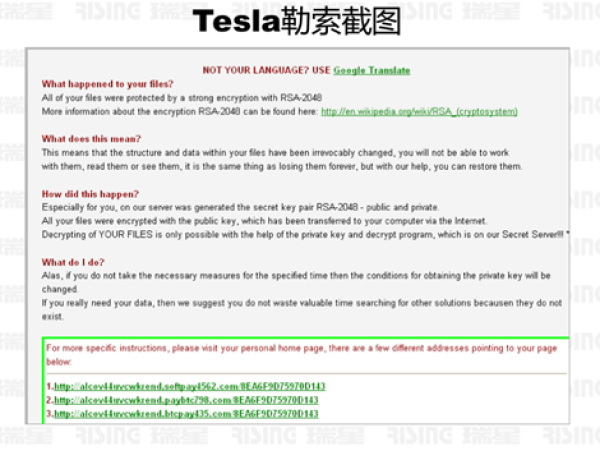

随之而来的是一种更恶毒的以加密用户数据为手段勒索赎金的勒索软件,“永恒之蓝”就属于此类勒索软件。由于这类勒索软件采用了一些高强度的对称和非对称的加密算法对用户文件进行加密,在无法获取私钥的情况下要对文件进行解密,以目前的计算水平几乎是不可能完成的事情。正是因为有这一点,该类型的勒索软件能够带来很大利润,各种家族如雨后春笋般出现了,比较著名的有CTB-Locker、TeslaCrypt、CryptoWall、Cerber 等等。

勒索软件的传播途径 瑞星安全人员介绍,勒索软件的传播途径和其他恶意软件的传播类似,垃圾邮件是最主要的传播方式。攻击者通常会用搜索引擎和爬虫在网上搜集邮箱地址,然后利用已经控制的僵尸网络向这些邮箱发有带有病毒附件的邮件。

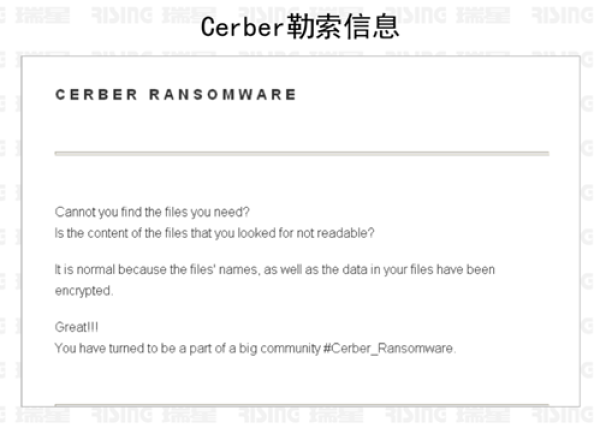

Exploit Kit也是勒索软件常用的攻击手段,它是一种漏洞利用工具包,里面集成了各种浏览器、Flash和PDF等软件漏洞代码。攻击流程通常是:在正常网页中插入跳转语句或者使用诈骗页面和恶意广告等劫持用户页面,触发漏洞后执行shellcode并下载恶意病毒执行。常见比较著名的EK有Angler、Nuclear、Neutrino和RIG等。勒索软件也会利用EK去投毒,当用户机器没有及时打补丁的情况下被劫持到攻击页面的话,中毒的概率是比较高的。 勒索软件还有一种使用的越来越多的攻击手段定向攻击,“永恒之蓝”就属于本类攻击手段。攻击者有针对性的对某些互联网上的服务器进行攻击,通过弱口令或者一些未及时打补丁的漏洞对服务器进行渗透,获得相应的权限后在系统执行勒索病毒,破坏用户数据,进而勒取赎金。 勒索软件家族种类 勒索软件的家族种类中,Cerber 家族是2016年年初出现的一款新型勒索软件。从年初的1.0版本一直更新到现在的4.0版。传播方式主要是垃圾邮件和EK挂马。索要赎金为1-2个比特币。到目前为止加密过后的文件没有公开办法进行解密。

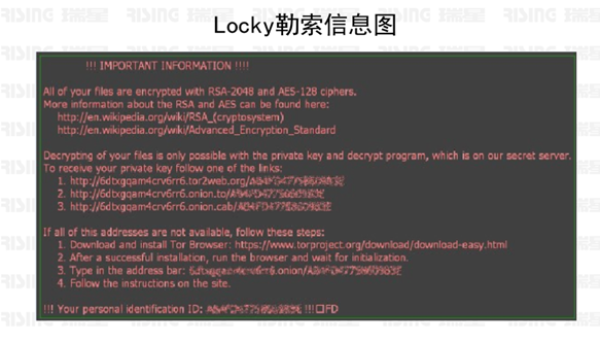

Locky家族也是2016年流行的勒索软件之一,和Cerber 的传播方式类似,主要采用垃圾邮件和EK。勒索赎金0.5-1个比特币。

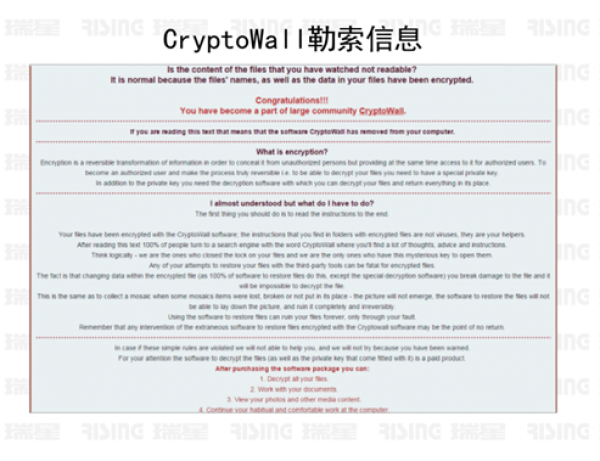

CryptoWall家族也是2016年较流行的一款勒索软件,勒索赎金1.5个比特币。最主要的传播方式是垃圾邮件和EK传播。垃圾邮件附件中通常包含一个doc文档,文档打开后会加载宏释放wsf文件并执行,从网上下载勒索病毒运行。

勒索软件受害人群 为了能够获取最大的利润,攻击者通常是不区分受害者对象的。就目前勒索软件最主要的传播途径来看,个人用户比企事业组织受害比例要高。随着各人市场攻击的饱和,必然会使攻击者转向企事业单位和政府组织,企事业面临的风险也会越来越大。 勒索软件爆发原因 1)加密手段有效,解密成本高 勒索软件都采用成熟的密码学算法,使用高强度的对称和非对称加密算法对文件进行加密。除非在实现上有漏洞或密钥泄密,不然在没有私钥的情况下是几乎没有可能解密。当受害者数据非常重要又没有备份的情况下,除了支付赎金没有什么别的方法去恢复数据,正是因为这点勒索者能源源不断的获取高额收益,推动了勒索软件的爆发增长。 互联网上也流传有一些被勒索软件加密后的修复软件,但这些都是利用了勒索软件实现上的漏洞或私钥泄露才能够完成的。如Petya和Cryptxxx家族恢复工具利用了开发者软件实现上的漏洞,TeslaCrypt和CoinVault家族数据恢复工具利用了key的泄露来实现的。 2)使用电子货币支付赎金,变现快追踪困难 几乎所有勒索软件支付赎金的手段都是采用比特币来进行的。比特币因为他的一些特点:匿名、变现快、追踪困难,在加上比特币名气大,大众比较熟知,支付起来困难不是很大而被攻击者大量使用。可以说比特币很好的帮助了勒索软件解决赎金的问题,进一步推动了勒索软件的繁荣发展。 3)Ransomware-as-a-server的出现 勒索软件服务化,开发者提供整套勒索软件的解决方案,从勒索软件的开发、传播到赎金的收取都提供完整的服务。攻击者不需要任何知识,只要支付少量的租金及可租赁他们的服务就可以开展勒索软件的非法勾当。这大大降低了勒索软件的门槛,推动了勒索软件大规模爆发。 瑞星给用户的建议 1)、定期备份系统与重要文件,并离线存储独立设备。 2)、使用专业的电子邮件与网络安全工具,可分析邮件附件、网页、文件是否包括恶意软件,带有沙箱功能。 3)、经常给操作系统、设备及第三方软件更新补丁。 4)、使用专业的反病毒软件、防护系统,并及时更新。 5)、设置网络安全隔离区,确保既是感染也不会轻易扩散。 6)、针对BYOD设置同样或更高级别的安全策略。 7)、加强员工(用户)安全意识培训,不要轻易下载文件、邮件附件或点击邮件中的不明链接。 8)、受感染后尽量不要给勒索者付赎金,不要去纵容勒索者,增加他们的收入去继续破坏更多的人。 |